Por Produto

Por Regulamentação

A BluePex®

Parceiros

Conteúdos

BluePex® Endpoint Control

Gerenciamento e controle completo da sua rede.

Gerenciamento e controle completo da sua rede.

O que é o Endpoint Control?

O BluePex® Endpoint Control é uma solução completa para gerenciamento e monitoramento centralizado de dispositivos em ambientes corporativos, proporcionando total visibilidade e controle sobre o parque tecnológico. A plataforma permite a gestão de estações Windows e Linux, servidores, VMs e dispositivos móveis.

Features do Endpoint Control

- DLP - Data Loss Prevention

- Distribuição de documentos para compliance

- Proteção de captura de tela e gravação com marca d'água

- Relatórios (inventário, produtividade, acesso remoto...)

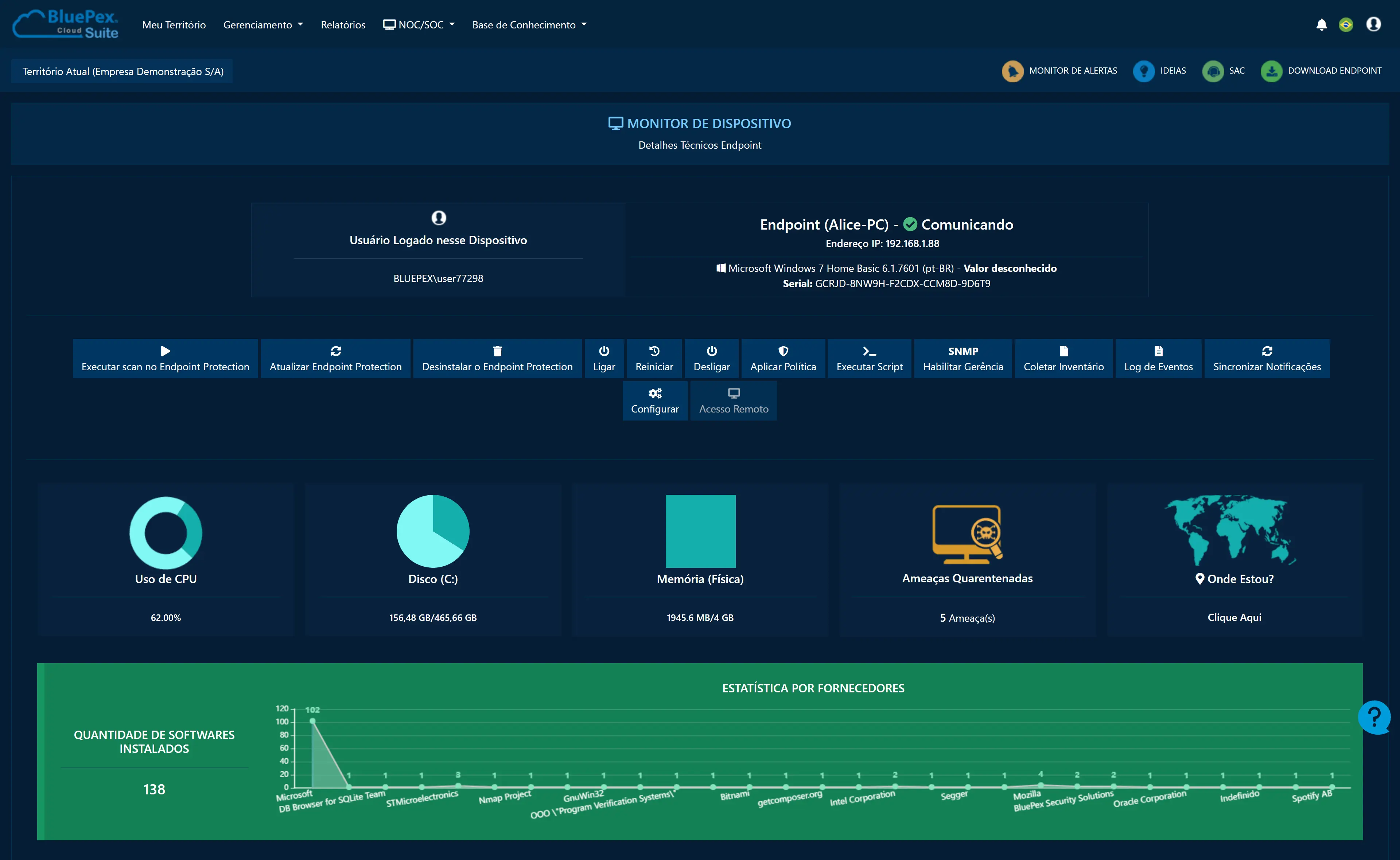

- Acesso remoto com e sem supervisão

- Discovery de dispositivos

- Bloqueio de dispositivos

- Automação de Scripts

- Central de alertas e monitoramento

- Wake-On-LAN

- Abertura de tickets pelo Agent

- Monitor SNMP

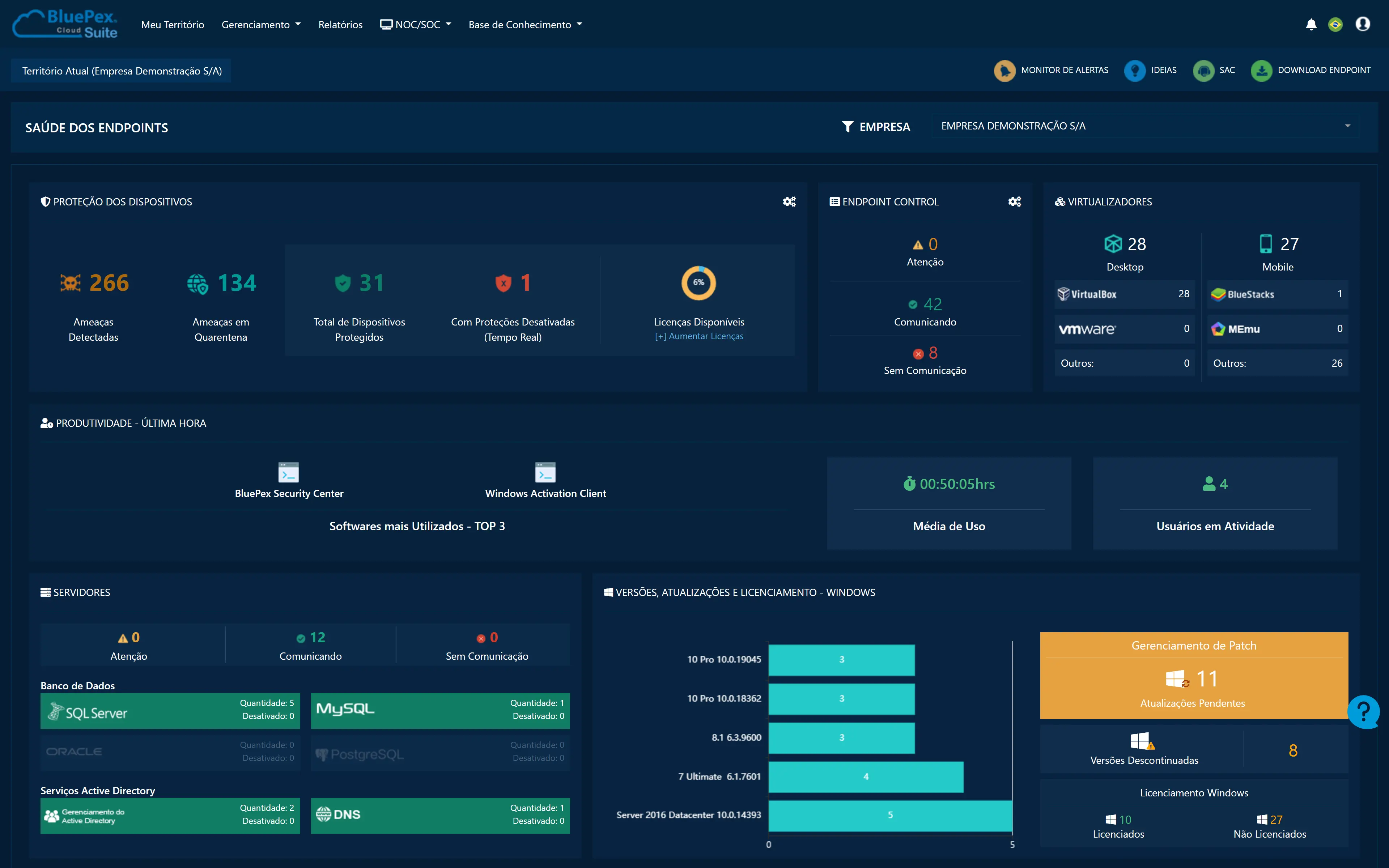

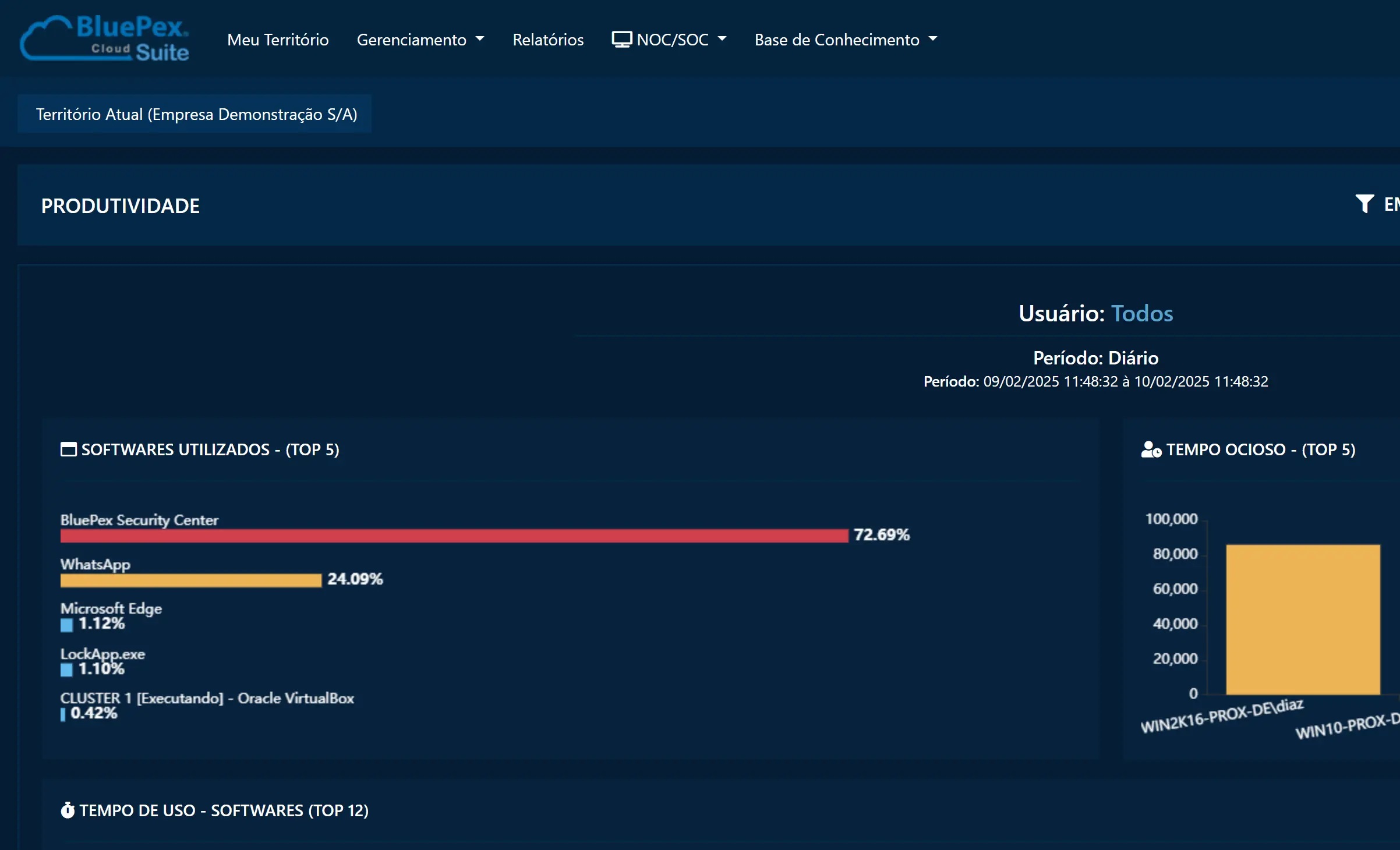

- Produtividade do dispositivo do colaborador (EMS, UEBA)

- Gestão centralizada do Windows Defender

- Gestão centralizada do ClamAV

- Controle de endpoints, desktops e dispositivos móveis (MDM)

- Bloqueio de storage externo (pen-drive, HD)

- RMM, Inventário (CMDB, BSD, CIS)

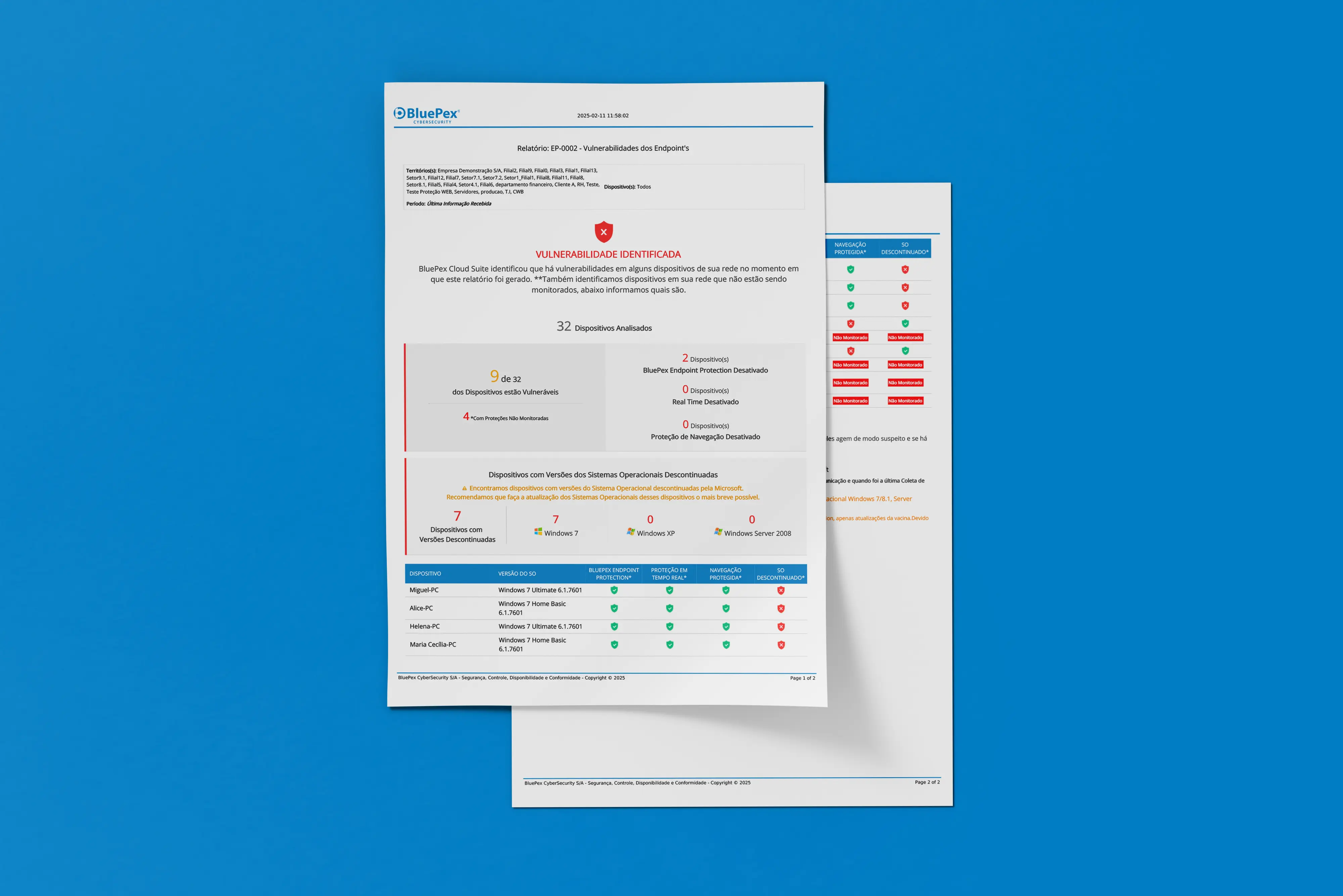

- Análise de vulnerabilidade de dispositivos

- Bloqueio de hotspot

- Monitoramento do uso do BitLocker

- Gerenciamento de patch

- Status geral do dispositivo (CPU, memória, Disco...)

- Log de eventos do Windows

- Módulo de notificações

- App de monitoramento Android/iOS

- Informações da placa de vídeo

- E muito mais

DLP | Data Loss Prevention

O BluePex® DLP é uma solução avançada para a proteção de dados sensíveis e conformidade com as principais normas e regulamentações, como LGPD, GDPR e ISO.

Identifica acessos e compartilhamentos indevidos de dados classificados como confidenciais, mesmo que os arquivos tenham sido renomeados ou estejam distribuídos em diferentes dispositivos, como:

-

Dados pessoais (lista de clientes, telefone, e-mail, CPF);

Dados pessoais (lista de clientes, telefone, e-mail, CPF);

-

Cartões de crédito;

Cartões de crédito;

-

Diferentes formatos de arquivos confidenciais.

Diferentes formatos de arquivos confidenciais.

Capturas de Tela e Produtividade

Monitore e gerencie a rotina das suas equipes híbridas e em home office de forma prática e em conformidade com as leis e normas.

Com o módulo Captura de tela, você acompanha em tempo real o uso dos dispositivos da sua equipe, por meio de registros visuais automáticos da tela do colaborador, permitindo identificar gargalos de produtividade e atividades fora do padrão.

-

Configure períodos de monitoramento personalizados;

Configure períodos de monitoramento personalizados;

-

Capturas de tela automáticas com tempo configurável;

Capturas de tela automáticas com tempo configurável;

-

Conte com os dados visuais armazenados de maneira segura, para facilitar a gestão e auditoria;

Conte com os dados visuais armazenados de maneira segura, para facilitar a gestão e auditoria;

-

Melhore a produtividade e o controle das suas equipes híbridas;

Melhore a produtividade e o controle das suas equipes híbridas;

-

Implantação sem complicações, toda estrutura fica em nuvem, sem necessidade de manter estrutura de servidores na empresa (on premisses).

Implantação sem complicações, toda estrutura fica em nuvem, sem necessidade de manter estrutura de servidores na empresa (on premisses).

Acesso Remoto

Solução prática de acesso remoto, com acesso administrativo elevado, permite gestão completa de máquinas e servidores Windows sem necessidade de confirmação do usuário, com relatório de auditoria dos logs.

Elimine a necessidade de instalar softwares de acesso remoto, e gerencie todos os dispositivos de setores e filiais em um único painel. Além disso, dispõe de recursos como:

-

Transferência de arquivos;

Transferência de arquivos;

-

Bloqueio de interação do usuário;

Bloqueio de interação do usuário;

-

Envio de comando remoto.

Envio de comando remoto.

Distribuição de Documentos de Compliance

Envie rapidamente documentos de compliance para ciência dos colaboradores, como politicas e normas, como exemplo: formalização do PSI - Política da Segurança da Informação.

Por meio de um painel centralizado, gerencie os documentos enviados, confirmações de leitura, defina a criticidade de cada leitura e garanta que todos estão atualizados sobre novas informações.

Defina quem irá receber os documentos, usuários específicos, setores, ou unidades de negócio, no mesmo painel.

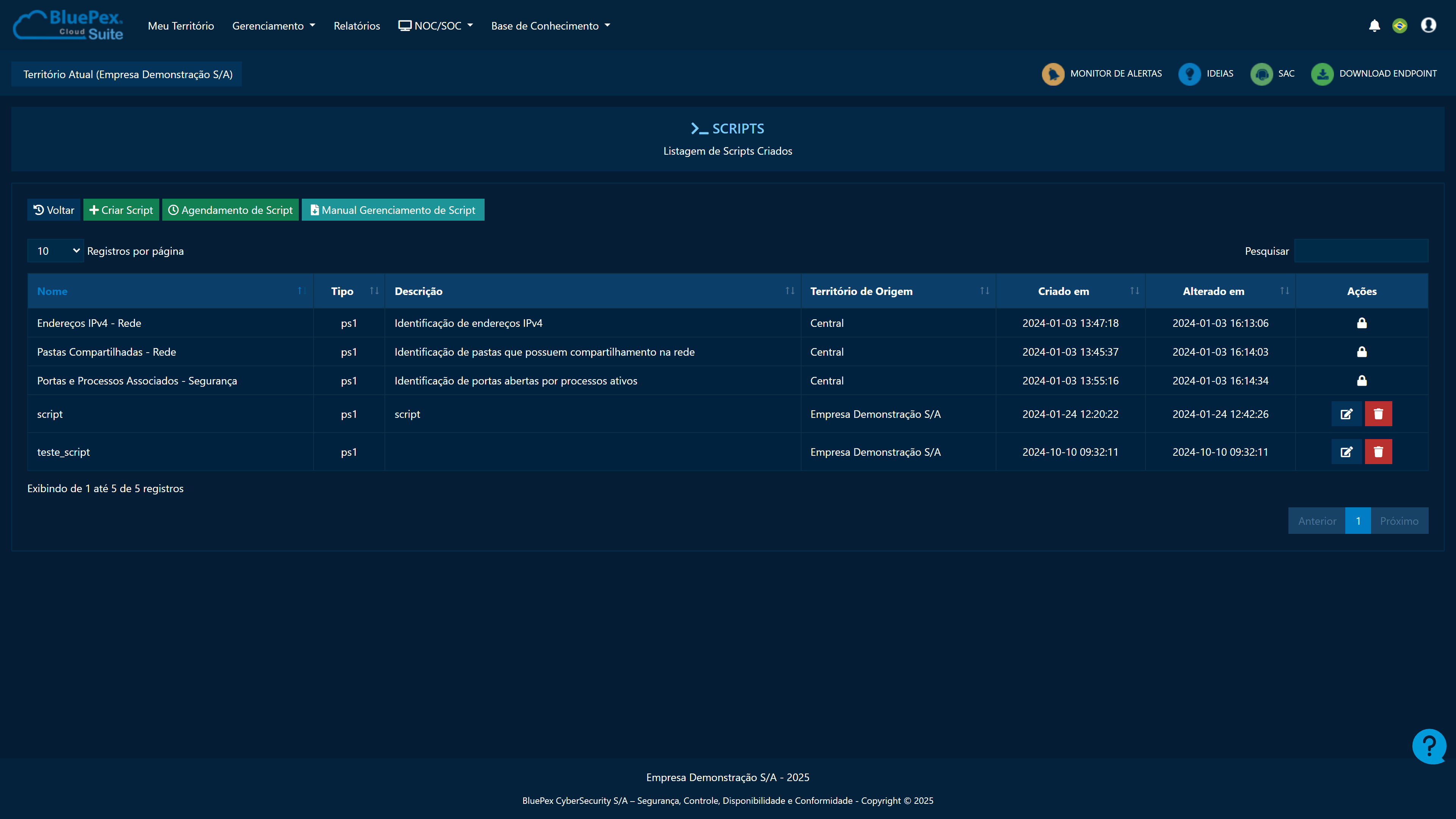

Automação de Scripts

Automatize tarefas e simplifique a sua rotina com a criação e execução de scripts de forma centralizada em todos os dispositivos da sua rede.

Evite realizar tarefas repetitivas manualmente, programe e execute scripts personalizados para:

-

Reiniciar serviços;

Reiniciar serviços;

-

Remover arquivos temporários.

Remover arquivos temporários.

Central de Alertas e Monitoramento

Acompanhe alertas unificados, via desktop e mobile (Android/iOS). Dispõe de modo TV para SOC/NOC, categorize a criticidade dos alertas (informação, atenção, crítico), receba relatórios de auditoria por e-mail. Monitore:

-

Dispositivos;

Dispositivos;

-

Serviços;

Serviços;

-

Log de eventos;

Log de eventos;

-

SNMP, como impressoras, câmeras e outros dispositivos.

SNMP, como impressoras, câmeras e outros dispositivos.

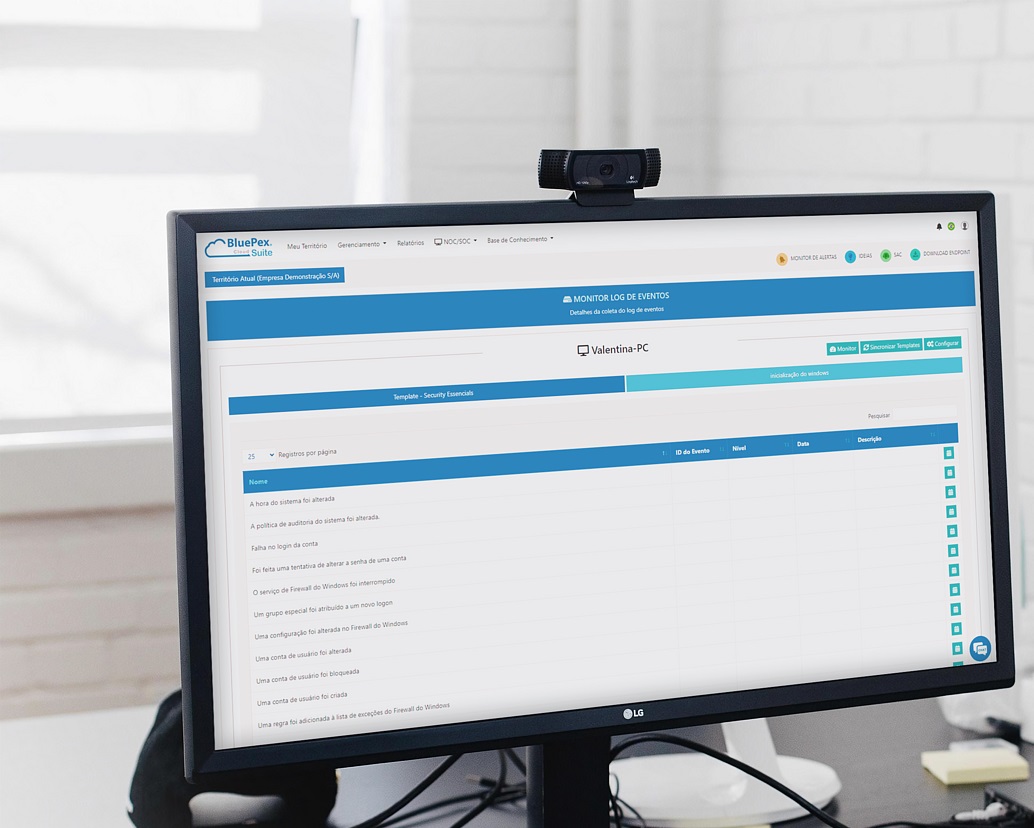

Log de eventos do Windows

Saiba de tudo o que acontece nos seus dispositivos de maneira centralizada no painel do Cyber Domo, com o módulo de log de eventos do Windows.

Identifique rapidamente eventos críticos e receba alertas no painel do Cyber Domo, permitindo o diagnóstico e resolução rápida dos problemas antes que afetem a sua operação, como:

-

Tentativas de login inválidas;

Tentativas de login inválidas;

-

Falhas em arquivos do sistema;

Falhas em arquivos do sistema;

-

Demais registros do log;

Demais registros do log;

-

Regras alteradas no firewall do Windows.

Regras alteradas no firewall do Windows.

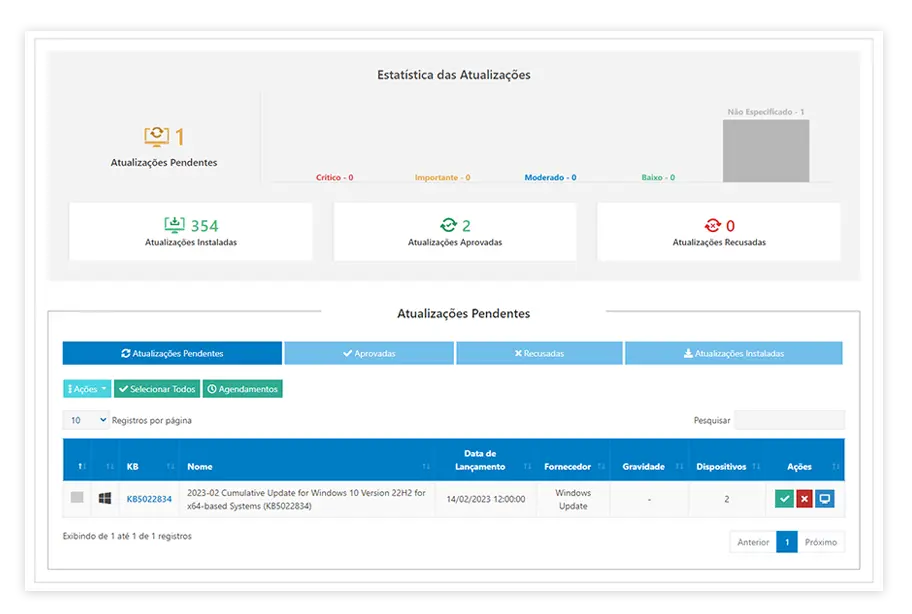

Gerenciamento de Patches

Controle total e prático sobre as atualizações do Windows e produtos Microsoft. Com essa funcionalidade, é possível aprovar, agendar e instalar patches de forma automatizada ou sob demanda, centralizando a gestão das atualizações de segurança.

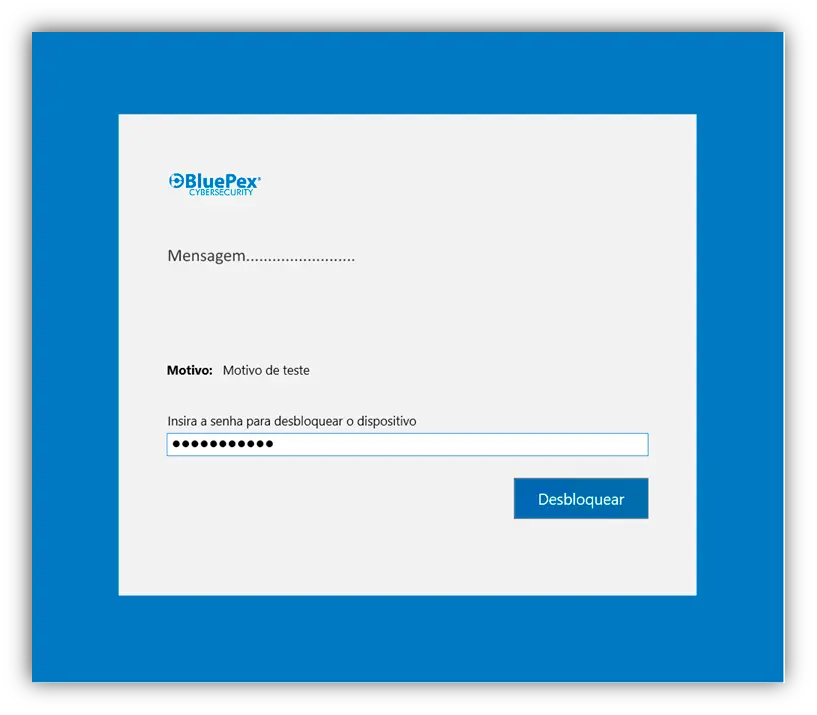

Bloqueio de dispositivos

Com essa funcionalidade, é possível bloquear um dispositivo de maneira centralizada, exigindo senha de desbloqueio previamente configurada.

Além disso, permite a personalização da mensagem exibida ao usuário bloqueado, fornecendo instruções claras para regularização.

O desbloqueio pode ser realizado remotamente via Cyber Domo ou diretamente no dispositivo com a senha cadastrada. Essa camada extra de proteção evita acessos não autorizados e protege dados sensíveis e a integridade dos sistemas corporativos.

O que falam de nós

Suporte em português

Atendimento 24/7, direto com o fabricante.

Equipe técnica especializada

Resolução rápida com profissionais experientes.

Easy Deployment

Implementação ágil e sem complicações.

O que falam de nós?

01

DIA(S)

00

HORA(S)

22

MINUTOS

08

SEGUNDOS

Apresentação técnica

do Cyber Domo

Tire suas dúvidas ao vivo com um Especialista em Cibersegurança